如今,在各行各业都被数字化浪潮席卷的当下,源代码身为企业数字资产的根基,它的安全性以及可靠性是极其关键重要的。企业猫源码网是一个针对企业的代码资源平台吧,它的核心价值在于给企业提供便捷且安全的代码服务。然而,平台在追求功能以及便利之际,也一定要把安全编码理念自始至终贯穿其中,要警惕像命令注入这类安全漏洞,以此保证企业数字资产不受到侵害。命令注入是一种攻击方式,就是攻击者借助构造特殊输入,让应用程序去执行非授权系统命令 。这跟恶意代码的目标相像,都意在借助系统漏洞去开展未被授权的操作。

命令注入漏洞如何产生

应用程序对用户输入欠缺充分验证,这是命令注入漏洞的核心成因所在。当程序要调用执行系统命令的函数时,像PHP里的()、exec()等,要是直接把用户输入的数据拼接到系统命令里,而且没对这些输入做严格过滤,漏洞就产生了。进犯者能够借助此缺陷,于貌似正常的数据里头嵌入特别字符(像Unix/Linux里的分号;、管道符|,之下的&、&&等等)用以拼接并施行额外的恶意指令。举例说来,一项本应仅仅接纳IP地址开展ping测试的功能,要是未作过滤,进犯者输入127.0.0.1; cat /etc/,便兴许致使系统密码文件被读取。

命令注入漏洞有哪些危害

一旦命令注入攻击达成成功状态,其所造成的危害具备巨大以及深远的特性。攻击者拥有依据Web服务器程序的权限来执行操作系统命令的能力,这就表明他们近乎能够任凭自己的意愿行事。具体的危害涵盖但不限于:对服务器之上的敏感信息进行径直窃取行为,像是数据库配置、用户资料;甚至能够获取服务器系统的控制权力,进而开展内网渗透活动,带来更为广泛的破坏影响。特别危险之处在于,要是应用程序自身是以高级别(例如管理员)权限来运行的,那么成功实施入侵行为的攻击者同样可以执行全部操作系统命令,其危害性极为严重。

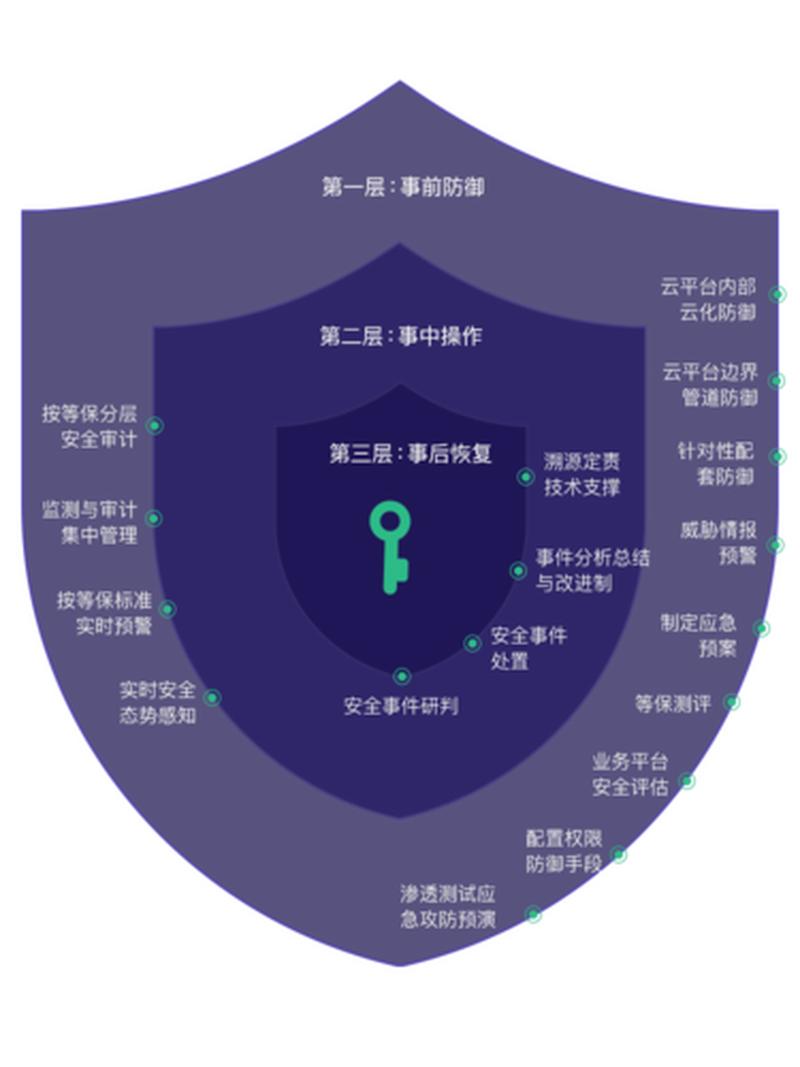

如何有效防范命令注入漏洞

防范命令注入漏洞需要一个多层次、纵深的安全策略。首要原则是尽量避免在应用程序中直接调用系统命令假如具备可能性,寻觅更为安全的编程应用程序编程接口替代办法。要是确实没办法规避,那么就一定要针对用户输入予以。严格的验证,理想的方法是采用白名单机制只准许预期的、合乎法律规定的输入得以通过,与此同时,当把用户输入传送给系统命令之际,一定要运用安全的函数(就像是PHP里的())针对输入开展转义处理,另外,遵循。最小权限原则让它去运行应用程序,对其执行系统命令的能力加以限制,如此一来,就算出现了攻击情况,也能够把损失降低到最小程度 。

于您开发实践里,有无碰到过因第三方组件或者库进而引入的这般安全风险呢?欢迎于评论区去分享您的经历以及见解,要是觉着本文有帮助,也请毫不吝啬去点赞与分享。